آسیبپذیری نکسوسفونها در برابر حملات پیام کوتاه

نمایش خبر

| تاریخ : 1392/9/10 | ||

| برچسبها : | اندروید Android ، امنیت Security ، Samsung Galaxy Nexus ، LG Nexus 4 E960 ، LG Nexus 5 | |

واحد خبر mobile.ir : به گزارش PCWorld، هکرها میتوانند با ارسال تعداد انبوهی پیامک به نکسوسفونها، موجب راهاندازی مجدد (Reboot) این دستگاهها شده یا اتصال آنها به شبکهی اینترنتِ موبایل را قطع کنند.

این نقص امنیتی توسط آقای Bogdan Alecu، یکی از مدیران شرکت آلمانی خدمات فناوری اطلاعات Levi9، کشف شده است. او ادعا کرده است که تمامی دستگاههای گلکسی نکسوس، نکسوس 4 و نکسوس 5 که از نسخه 4.0 به بالای اندروید استفاده میکنند، در معرض این آسیب قرار دارند و میتوان با ارسال حدود 30 پیامک از نوع "کلاس 0"، خانوادهی دستگاههای نکسوسی را دچار اختلال کرد.

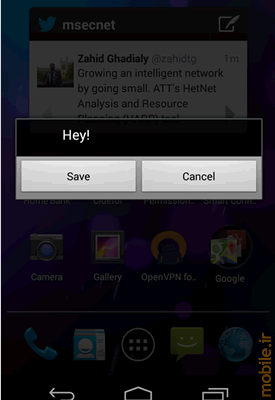

پیامک "کلاس 0" یا "Flash SMS" نوعی پیامک تعریفشده در شبکههای GSM است که بر روی صفحهنمایش تلفنهمراه نشان داده میشود اما بهصورت خودکار در لیست پیامکها ذخیره نمیگردد. هنگامی که چنین پیامکی دریافت شود، کاربر میتواند آن را ذخیره کرده یا از آن صرفنظر کند (همانند پیامک تنظیمات GPRS یا MMS که از سوی اپراتور تلفن همراه برای کاربران ارسال میشود.)

Bogdan Alecu - کاشف آسیب پذیری گوشی های نکسوس در مقابل حملات SMS

در رابط کاربری تلفنهای نکسوسی، پنجرهای که پیامکهای "کلاس 0" را نمایش میدهد حاشیهای شفاف اما تقریباً سیاهرنگ دارد. خصوصیت این پنجرهی Pop-Up در اندروید خام این است که بر روی سایر پنجرههای فعال در سیستم عامل اندروید قرار میگیرد و اولویت بیشتری نسبت به سایر اپلیکیشنها در سیستم عامل دارد. بنابراین اگر کاربر این پیام را ذخیره یا حذف نکند و پیام بعدی از همین نوع دریافت شود، پیام جدید بر روی پیام قبلی قرار میگیرد و این اتفاق برای پیامهای "کلاس 0" بعدی تکرار میشود.

علاوه بر این، حتی اگر کاربر اعلانهای صوتی (Audio Notification) را برای پیامکهای معمولی فعال کرده باشد، در هنگام دریافت پیامکهای "کلاس 0" هیچگونه صدای هشداری برای او پخش نمیشود چون این پیامکها از اعلانهای صوتی پشتیبانی نمیکنند و تا زمانی که کاربر نکسوسفون خود را بر نداشته و به آن نگاه نیندازد، از دریافت پیامکهای "کلاس 0" باخبر نخواهد شد.

آقای Alecu متوجه شد که وقتی تعداد انبوهی از این نوع پیامها (در حدود 30 پیام) دریافت شده و حذف یا ذخیره نشوند، محتملترین اتفاقی که برای تلفن همراه رخ خواهد داد این است که دستگاه نکسوسی، کاملاً خاموش شده و مجددا راهاندازی میشود. در چنین وضعیتی اگر کاربر بر روی سیمکارت خود، PIN Code قرار داده باشد، سیمکارت از حالت قفل خارج نمیشود و به تبع آن، به شبکه موبایل نیز متصل نخواهد شد. بنابراین ممکن است کاربر تا ساعتها از این اتفاق بیخبر بماند و تماسها، پیامکها و سایر اعلانهایی را که به اتصال به شبکه موبایل نیاز دارند، از دست بدهد.

بر طبق گفتههای این متخصص امنیتی، در موارد معدودی نیز مشاهده شده است که دستگاه خاموش و روشن نمیشود اما موقتاً ارتباط با شبکه را از دست میدهد. اگرچه پس از مدت کوتاهی، این ارتباط دوباره بهصورت خودکار برقرار میشود و تلفن قادر به ارسال و دریافت تماس و پیامک است اما تا زمانی که تلفن همراه به صورت دستی خاموش رو روشن نشود، نمیتوان با آن به شبکه اینترنت موبایل متصل شد.

در مواردی نیز پس از دریافت تعداد زیادی پیامک "کلاس 0"، اپلیکیشن پیامرسان دچار اختلال میشود و سیستمعامل آن را دوباره راهاندازی میکند. در این حالت، هیچ اثر مخربی برای مدت طولانی بر روی تلفن همراه باقی نمیماند اما به هر حال، این موضوع یک نقص امنیتی محسوب میشود.

عصر روز جمعه هفته گذشته (29 نوامبر 2013) به وقت رومانی، آقای Alecu در کنفرانس امنیتی DefCamp در شهر بخارست، در طی سخنرانی خود آزمایشی را به صورت زنده برای حضار انجام داد تا این نقص امنیتی را اثبات کند. در این آزمایش از یک دستگاه نکسوس 4 با سیستم عامل اندروید نسخه 4.3 استفاده شد و صفحه نمایش دستگاه نیز در وضعیت قفلنشده قرار گرفت.

تصویر بالا: گوشی نکسوس 4 - یکی از محصولات آسیب پذیر در مقابل حملات SMS

پس از دریافت حدود 30 پیامک از نوع "کلاس 0"، اگرچه نکسوس 4 بهصورت خودکار خاموش و روشن نشد اما صفحهنمایش دستگاه، دیگر به لمس پاسخ نمیداد و تلاشها برای قفل کردن صفحه نمایش نیز نتیجهای دربر نداشت. در این وضعیت، تماسها با تلفن برقرار نمیشد و لازم بود نکسوس 4 بهصورت دستی خاموش شده و مجدداً راهاندازی شود.

در آزمایش دوم، صفحه نمایش دستگاه در حالت قفلشده قرار گرفت و سپس پیامکهای "کلاس 0" برای آن ارسال شد. البته در این آزمایش به دلیل اختلال در عملکرد شبکه، تنها 2 پیامک از بین 20 پیامک ارسالی، بهصورت آنی دریافت شد و به همین خاطر دستگاه در این آزمایش نیز بهصورت خودکار خاموش و روشن نشد؛ اما پس از گذشت لحظاتی که باقی پیامکها نیز دریافت شدند، هنگامی که آقای Alecu قصد داشت قفل دستگاه را با فشار دادن دکمه Power باز کند، نکسوس 4 بهصورت خودکار خاموش و روشن شد.

آقای Alecu پس از انجام این آزمایش خطاب به حضار بیان کرد که در طول سال گذشته متوجه این اشکال امنیتی که موجب قطع دسترسی ابزارهای نکسوسی به شبکه موبایل میشود، بوده است و آزمایشهای متعددی را برای مطمئنشدن از این نقص امنیتی بر روی دستگاههای گلکسی نکسوس، نکسوس 4 و اخیراً بر روی نکسوس 5 انجام داده است.

او افزود در طی این آزمایشها متوجه شده است که تمامی دستگاههای نکسوسی که از اندروید نسخه 4.0 به بالا استفاده میکنند (حتی دستگاههای مبتنی بر اندروید نسخه 4.4 کیتکت) در معرض این آسیب هستند و همچنین به این نکته نیز اشاره کرد که این آزمایشها را بر روی 20 مدل دستگاه اندرویدی غیرنکسوسی دیگر که از اندروید 4.0 به بالا بهره میبردهاند انجام داده و با چنین مشکلی مواجه نشده است.

البته نتایج آزمایشات Alecu به این معنا نیست که تمامی دستگاههای اندرویدی غیرنکسوسی از این آسیب در امان هستند و تنها نشان میدهد که دستگاههای نکسوسی با این مشکل مواجه بوده و ایرادی در نسخه خام اندروید وجود دارد که باید مرتفع شود.

آقای Alecu ادعا میکند که این ایراد امنیتی را بارها با شرکت گوگل در میان گذاشته اما در اغلب موارد پاسخ مناسبی دریافت نکرده و تنها یک پیامگیر صوتی، پیام او را ضبط کرده است. او همچنین مدعی شده که در یکی از تماسها در ماه جولای 2013 یک کارشناس امنیتی اندروید به او وعده داده است که این مشکل در نسخه 4.3 اندروید رفع خواهد شد اما چنین چیزی در عمل اتفاق نیفتاده و Alecu را مجبور کرده است تا این اشکال امنیتی را بهصورت عمومی بازگو کند تا شاید شرکت گوگل مجبور به رفع این باگ در سیستم عامل اندروید شود.

یکی از مقامات شرکت گوگل پس از این اقدام آقای Alecu و انتشار این مطلب در وبسایت PCWorld، ایمیلی به PCWorld ارسال کرده و در آن نوشته است: « از ایشان به این دلیل که ما را متوجه این مشکل کردند سپاسگزاریم و در حال تحقیق بر روی موضوع هستیم.»

-

معرفی Motorola Razr Fold اولین تاشوی افقی موتورولا با صفحهنمایشهای 6.56 و 8.1 اینچی

معرفی Motorola Razr Fold اولین تاشوی افقی موتورولا با صفحهنمایشهای 6.56 و 8.1 اینچی

-

معرفی Motorola Signature با پردازنده Snapdragon 8 Gen 5، چهار دوربین 50MP و تضمین آپدیت 7 ساله

معرفی Motorola Signature با پردازنده Snapdragon 8 Gen 5، چهار دوربین 50MP و تضمین آپدیت 7 ساله

-

معرفی NxtPaper 70 Pro – میانرده جدید TCL با نمایشگر کاغذوار و عمر طولانی باتری

معرفی NxtPaper 70 Pro – میانرده جدید TCL با نمایشگر کاغذوار و عمر طولانی باتری

-

معرفی Realme 16 Pro+ 5G و Realme 16 Pro 5G با دوربین اصلی 200MP و باتری 7,000mAh

معرفی Realme 16 Pro+ 5G و Realme 16 Pro 5G با دوربین اصلی 200MP و باتری 7,000mAh

-

معرفی Honor Power2 با باتری 10,080mAh، پردازنده دیمنسیتی 8500 الیت و سیمای اپلی!

معرفی Honor Power2 با باتری 10,080mAh، پردازنده دیمنسیتی 8500 الیت و سیمای اپلی!

-

معرفی Clicks Communicator با صفحهکلید فیزیکی، بدنه پشتی قابل تعویض و ظاهر گوشیهای بلکبری

معرفی Clicks Communicator با صفحهکلید فیزیکی، بدنه پشتی قابل تعویض و ظاهر گوشیهای بلکبری

-

بازگشت Pebble به دنیای ساعتهای هوشمند: معرفی Round 2 با نمایشگر e-paper رنگی و باتری دوهفتهای

بازگشت Pebble به دنیای ساعتهای هوشمند: معرفی Round 2 با نمایشگر e-paper رنگی و باتری دوهفتهای