حمله سایبری Masque - زنگ خطری برای امنیت iOS

نمایش خبر

| تاریخ : 1393/9/2 نویسنده: مسعود بهرامی شرق | ||

| برچسبها : | Masque Attack ، بد-افزار Malware ، اپل Apple | |

واحد خبر mobile.ir : کاربران گوشیهای آیفون همواره به امنیت دستگاههای خود مباهات کرده و دیگر پلتفرمها مثل اندروید را به ناامنی متهم میکردند. ولی با خبرهایی که در هفتههای اخیر منتشر شده، ممکن است امنیت سیستمعامل iOS کمی زیر سوال برود و کاربران آیفون و آیپد هنگام نصب اپلیکیشنهای جدید محتاطتر عمل کنند.

شرکت FireEye (فعال در عرصه امنیت سایبری) در روز دوشنبه 10 نوامبر 2014 (19 آبان 1393)، جزییات آسیبپذیری iOS در برابر حملات سایبری را در وبلاگ خود منتشر کرد. بنابر این گزارش هکرها شیوه جدیدی برای نفوذ به سیستمعامل iOS پیدا کردهاند؛ بدین شکل که از طریق ارسال پیامهای متنی، ایمیلها و لینکهای آلوده به کاربران و ترغیب آنان به نصب اپلیکیشنهای ساختگی، هکرها میتوانند به دستگاههای کاربران نفوذ کرده و اطلاعات حیاتی آنها را به آسانی سرقت کنند. البته تاکنون هیچ مدرکی در آمریکا مبنی بر سرقت اطلاعات از این طریق به دست نیامده، ولی به گفته FireEye وقوع این اتفاق دور از انتظار نیست.

این اپلیکیشنهای جعلی کاملا شبیه اپلیکیشنهای اصلی طراحی شده و پس از نصب بر روی دستگاه میتوانند جایگزین برنامههایی شوند که قبلا از طریق اپ استور نصب شده بودند (به جز برنامههایی که بهصورت پیشفرض بر روی iOS نصب میشوند، مانند مرورگر Mobile Safari). البته این اتفاق زمانی رخ میدهد که هر دو اپلیکیشن شناسه بسته (Bundle Identifier) یکسانی داشته باشند. اپلیکیشنهای مذکور به محض نصب شدن قادرند که به اطلاعات شخصی کاربر دسترسی پیدا کرده و آنها را، بدون اینکه کاربر متوجه شود، به هکرها بفرستند. FireEye این شیوه را "حمله نقابدار" (Masque Attack) نامگذاری کرده است.

بنا بر اعلان وبلاگ رسمی FireEye، باگ موجود در iOS، همه دستگاههای اپل را که مجهز به iOS 7 و بالاتر هستند با خطر مواجه کرده است؛ صرفنظر از اینکه آن دستگاهها جیلبریک شده یا نشده باشند. به عبارت دیگر حدود 95 درصد از دستگاههای موبایل اپل هم اکنون در معرض حمله سایبری و هک شدن قرار دارند. FireEye هشدار داده است که این حملهها ممکن است زمینه سرقت اطلاعات بانکی، نام کاربری و رمز عبور حسابهای ایمیل کاربران و دیگر دادههای مهم موجود در دستگاههای آنان را فراهم کند. تائو وِی (Tao Wei)، محقق ارشد FireEye، در مصاحبهای در این رابطه عنوان کرد: «آسیبپذیری iOS که به تازگی کشف شده بسیار جدی بوده و میتواند بهراحتی مورد سوءاستفاده قرار گیرد.»

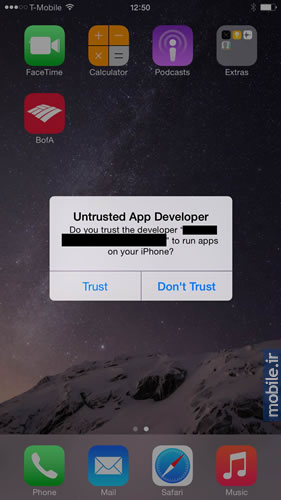

البته لازم به ذکر است که iOS همواره به دلیل امنیت بالایش مورد تحسین کارشناسان قرار میگرفت، ولی دیوید ریچاردسون (David Richardson)، مدیر محصول iOS در شرکت Lookout، بر این باور است که مشکل امنیتی اخیر ناشی از اقدامات خود اپل است. بنابر گفته وی، اپل چندی پیش سیستمی را طراحی کرد که از طریق آن سازمانهای بزرگ بتوانند نرمافزارهای سفارشیسازی شده خود را -- بدون نیاز به آپلود کردن در اپاستور -- در فضای سایبر قرار دهند. این سیستم که enterprise/ad-hoc provisioning (تامین سازمانی/ موقت) نام دارد، زمینه نفوذ هکرها به این سیستم را فراهم کرده چرا که برخلاف اپلیکیشنهای موجود در اپاستور، این اپلیکیشنها توسط اپل بررسی نشده و درنهایت بدافزارها شناسایی نمیشوند. با تمام این اوصاف یک راهحل بسیار ساده برای رهایی از این مشکل وجود دارد؛ بدین ترتیب که همه کاربران در هنگام نصب نوتیفیکیشنی را دریافت میکنند که از آنها میپرسد آیا میخواهند از نصب اپلیکیشن بر روی دستگاه خود جلوگیری کنند یا نه. ریچاردسون در این باره میگوید: «کافی است گزینه "نصب نکن" (Don't install) را انتخاب کنید. مادامی که این عمل را انجام میدهید، دربرابر آسیبپذیری مصون میمانید.»

اپل که همواره برتری امنیتی خود را به رخ اندرویدِ گوگل میکشید، چندی است در این زمینه به مشکل برخورده است. ناگفته نماند که این دومین باری است که کارشناسان نسبت به ضعف امنیتی iOS هشدار میدهند. چندی پیش شرکت امنیتی Palo Alto Networks از شکاف امنیتی دیگری در iOS پرده برداشت. بنابر گزارش این شرکت، اپلیکیشنهای تاییدنشدهای که از اینترنت دانلود شدهاند قادرند در هنگام اتصالِ آیفون به کامپیوتر Mac، آیفون را ویروسی کنند. این شیوه حمله -- که WireLurker نام گرفته -- برای اولین بار در چین مشاهده شد و مکانیسم آن تا حدی مشابه Masque Attack است زیرا طبق وبلاگ FireEye، این بدافزار از شکل محدودشده "حمله نقابدار" استفاده میکند تا بتواند از طریق USB به دستگاههای مجهز به iOS حمله کند. البته نباید فراموش شود که تهدید Masque Attack به مراتب خطرناکتر از WireLurker است. تهدیدهای امنیتی Masque Attack را میتوان در موارد زیر خلاصه کرد:

- هکرها میتوانند صفحه ورود کاربر به حساب بانکی یا ایمیل او را شبیهسازی کنند و از این طریق به سرقت اطلاعات بپردازند.

- دادههای تحت دایرکتوری اپلیکیشن اصلی، پس از آنکه بدافزار جایگزین آن میشود، در دایرکتوری محلیِ بدافزار باقی مانده و در نتیجه بدافزار قادر به سرقت این دادههای حیاتی خواهد بود.

- از آنجا که شناسه بسته اپلیکیشن اصلی و بدافزار یکسان است، رابط کاربریِ "مدیریت دستگاههای همراه" (MDM) توانایی تشخیص این دو را از هم نخواهد داشت.

- اپلیکیشنهایی که با استفاده از پروفایل تامین سازمانی توزیع میشوند، توسط اپل مورد بازنگری قرار نمیگیرند. به همین دلیل هکرها میتوانند API های خصوصی iOS را برای حملههای قوی، نظیر پایش وضعیت (background monitoring)، به کار گرفته و با شبیهسازی واسط کاربری iCloud، آی-دی و رمز عبور کاربران اپل را سرقت کنند.

- مهاجم میتواند از Masque Attack برای دور زدن محدودیت برنامه به منابع تعریف شده متداول در sandbox استفاده کرده و با داشتن امتیاز دسترسی root، نقاط آسیبپذیر شناخته شده iOS را (نظیر آنچه تیم Pangu از آن استفاده کرد) مورد حمله قرار دهد.

اپل مشکل امنیتی فاش شده توسط شرکت Palo Alto Networks را تایید نموده و در صدد رفع آن برآمده است. هرچند سازنده آیفون از اظهارنظر درباره حمله Masque Attack امتناع کرده و به این جمله بسنده کرد: «مثل همیشه توصیه ما آن است که کاربران نرمافزارها را از منابع مطمئن دانلود و نصب کنند.»

شرکت FireEye در 26 جولای (4 مرداد) این مشکل امنیتی را با اپل در میان گذاشته بود، و پس از آنکه Palo Alto Networks در هفته گذشته خبر حمله WireLurker را منتشر کرد، FireEye نیز تصمیم گرفت حمله Masque Attack را رسانهای کند. این شرکت هدف از افشاگری خود را اینطور بیان کرده: «به اعتقاد ما بسیار ضروری است که مردم از این امر مطلع گردند چرا که ممکن است در حال حاضر حملههای مشابهی در فضای سایبر موجود بوده ولی هنوز توسط شرکتهای امنیتی شناسایی نشده باشند.»

-

سامسونگ Galaxy A55 در نگاه رسانهها – نقاط ضعف و قوت از دید حرفهایها

سامسونگ Galaxy A55 در نگاه رسانهها – نقاط ضعف و قوت از دید حرفهایها

-

معرفی Galaxy C55 – میانرده سامسونگ با SD 7 Gen 1 و شارژر 45 واتی برای بازار چین

معرفی Galaxy C55 – میانرده سامسونگ با SD 7 Gen 1 و شارژر 45 واتی برای بازار چین

-

آشنایی با سازوکار شبکه Find My Device و امکانات متنوع آن

آشنایی با سازوکار شبکه Find My Device و امکانات متنوع آن

-

آشنایی با Dimensity 6300 – تراشه 6 نانومتری مدیاتک برای دیوایسهای میانرده اقتصادی

آشنایی با Dimensity 6300 – تراشه 6 نانومتری مدیاتک برای دیوایسهای میانرده اقتصادی

-

معرفی گوشی میانرده Y200i vivo با باتری 6 هزار میلیآمپر ساعتی و تراشه SD 4 Gen 2

معرفی گوشی میانرده Y200i vivo با باتری 6 هزار میلیآمپر ساعتی و تراشه SD 4 Gen 2

-

معرفی Pura 70 Ultra پرچمدار هواوی با دوربین 1 اینچی و لنز تلسکوپی متحرک با دیافراگم متغیر

معرفی Pura 70 Ultra پرچمدار هواوی با دوربین 1 اینچی و لنز تلسکوپی متحرک با دیافراگم متغیر

-

معرفی هواوی Pura 70 Pro ،Pura 70 و +Pura 70 Pro با دوربینهای 50 مگاپیکسلی و چیپ Kirin 9010

معرفی هواوی Pura 70 Pro ،Pura 70 و +Pura 70 Pro با دوربینهای 50 مگاپیکسلی و چیپ Kirin 9010